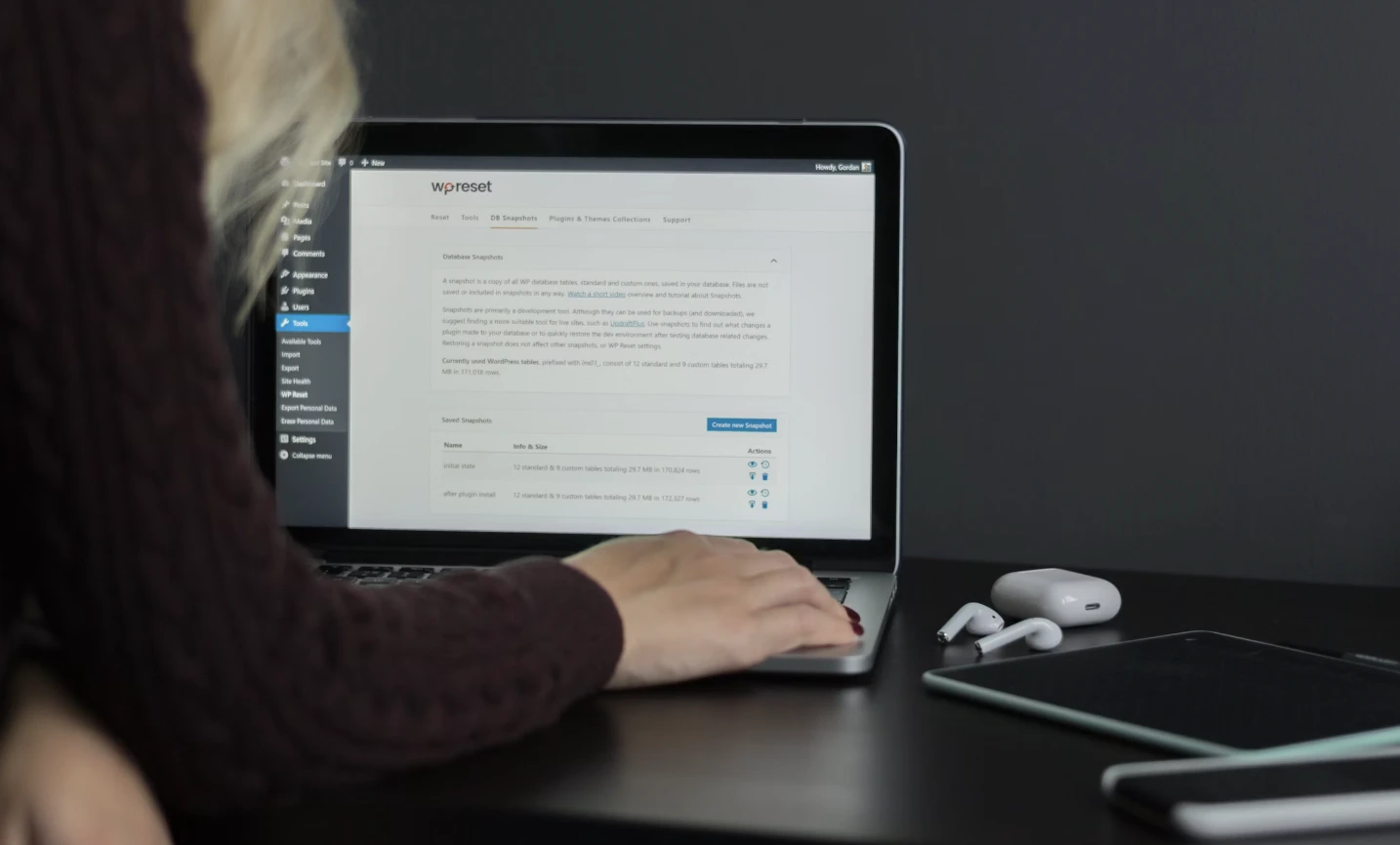

Image by WebFactory Ltd, from Unsplash

10,000 Sitios de WordPress Hackeados para Propagar Malware

Más de 10,000 sitios web de WordPress han sido hackeados para distribuir malware dirigido a usuarios de Windows y macOS, revelaron esta semana los investigadores de seguridad en c/side.

¿Con Prisa? ¡Aquí están los Datos Rápidos!

- Los atacantes se enfocan en complementos desactualizados de WordPress para inyectar JavaScript malicioso.

- El malware incluye AMOS para macOS y SocGholish para Windows.

- Las falsas alertas de actualización de Google Chrome engañan a los usuarios para que descarguen malware.

Los atacantes inyectaron JavaScript malicioso en sitios de WordPress desactualizados, engañando a los visitantes para que descargaran actualizaciones falsas del navegador que instalan software dañino.

Las ciberdelincuentes detrás de esta campaña inyectaron JavaScript malicioso en sitios de WordPress vulnerables. Cuando un visitante llega a una página infectada, su navegador carga un falso aviso de actualización en un marco invisible. Si un usuario descarga e instala la supuesta actualización, infecta sin saberlo su dispositivo con malware.

Este método marca un cambio respecto a las tácticas anteriores, ya que es la primera instancia conocida de que AMOS y SocGholish se entreguen a través de un ataque del lado del cliente. En lugar de redirigir a los usuarios a un sitio malicioso separado, el malware se inyecta directamente en su sesión de navegador.

El malware AMOS está diseñado para robar datos sensibles de los usuarios de Mac, incluyendo contraseñas, información de tarjetas de crédito y carteras de criptomonedas. Se vende en foros de hackers y canales de Telegram, lo que lo hace fácilmente accesible para los ciberdelincuentes.

SocGholish, que se dirige a los usuarios de Windows, se utiliza a menudo para instalar malware adicional, como ransomware o keyloggers, disfrazándose de una actualización de software legítima.

Es probable que los hackers obtuvieron acceso a estos sitios de WordPress explotando plugins y temas desactualizados. Dado que muchos sitios web no tienen monitoreo activo para ataques del lado del cliente, los scripts maliciosos pasaron desapercibidos por un período prolongado.

Los expertos en seguridad identificaron varios dominios sospechosos involucrados en el ataque, incluyendo **blackshelter[.]org** y **blacksaltys[.]com**, que redirigían a los usuarios a sitios que alojaban malware. El script malicioso también se encontró en una red de entrega de contenido ampliamente utilizada, lo que dificultó aún más su detección.

Para mantenerse seguras, se insta a las propietarias de sitios web a actualizar sus instalaciones y plugins de WordPress, verificar la existencia de scripts inusuales y eliminar cualquier archivo sospechoso. Los usuarios que puedan haber descargado archivos de sitios infectados deben realizar un escaneo completo del sistema y verificar sus dispositivos en busca de malware.

La campaña resalta las crecientes amenazas que suponen los ciberdelincuentes que explotan las vulnerabilidades de los sitios web para infectar a los usuarios con malware. Los investigadores de seguridad continúan monitoreando el ataque y advierten que más sitios web comprometidos aún podrían estar propagando la infección.

Artículo anterior

Artículo anterior

Artículos más recientes

Artículos más recientes

Dejar un comentario

Cancelar