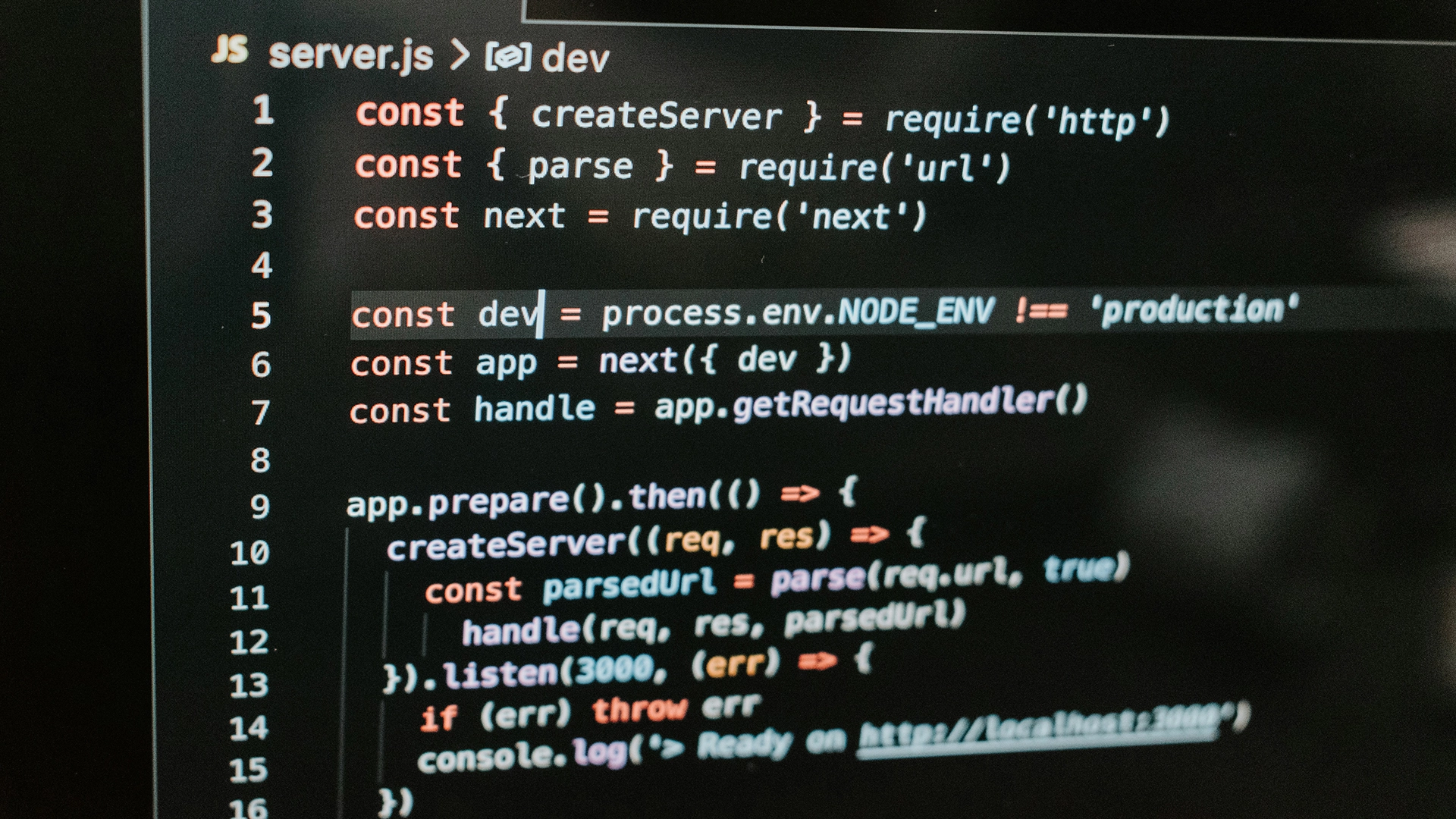

Photo by James Wiseman on Unsplash

El Framework de Código Abierto Next.js Afectado por una Vulnerabilidad de Seguridad Crítica

Recientemente, los investigadores revelaron una vulnerabilidad de seguridad en Next.js, un marco de React de código abierto ampliamente utilizado, que permite a los actores maliciosos eludir la autorización en middleware y obtener acceso a los sistemas. El defecto, etiquetado como CVE-2025-29927, ha sido mitigado por Vercel.

¿Con prisa? Aquí están los datos rápidos:

- Los investigadores de ciberseguridad Allam Yasser y Allam Rachid revelaron una vulnerabilidad en el popular marco de trabajo Next.js

- La falla, identificada como CVE-2025-29927, permitía a los actores maliciosos eludir la autorización en el middleware.

- Vercel tomó medidas y compartió parches para todas las versiones afectadas y actualizaciones unos días después.

Según Cyberscoop, Allam Yasser y Allam Rachid, investigadores de ciberseguridad, detectaron la vulnerabilidad el 27 de febrero y la reportaron a Vercel, la empresa de la nube que creó y mantiene Next.js.

Vercel reconoció la vulnerabilidad y lanzó parches para todas las versiones afectadas aproximadamente dos semanas después. El pasado viernes, la empresa también emitió un aviso de seguridad.

“Recomendamos que todas las implementaciones de Next.js alojadas de forma independiente que utilicen ‘next start’ y output: ‘standalone’ se actualicen de inmediato”, señala el aviso de Next.js.

El documento explica que las aplicaciones afectadas son las que se alojan por sí mismas y que actualmente utilizan Middleware. Las aplicaciones alojadas en Vercel, Netlify o “desplegadas como exportaciones estáticas” no se ven afectadas por la vulnerabilidad CVE-2025-29927. Se aconseja a los que utilizan Cloudflare que activen una regla de WAF gestionado.

“No tenemos conocimiento de ningún ataque activo”, dijo Ty Sbano, Director de Seguridad de la Información (CISO) en Vercel, a Cyberscoop. “Si alguien aloja una aplicación Next.js fuera de Vercel, no tendríamos visibilidad en tiempo de ejecución o en sus análisis. Plataformas como Vercel y Netlify no se vieron afectadas.”

La compañía de la nube no tiene datos precisos sobre cuántas aplicaciones que utilizan Next.js están activas en plataformas de autoalojamiento.

Rachid compartió un artículo en este blog, Next.js y el middleware corrupto: el artefacto autorizador, con más detalles sobre su investigación para revelar el defecto que afecta a millones de usuarios.

“Una vulnerabilidad crítica puede ocurrir en cualquier software, pero cuando afecta a uno de los marcos más populares, se vuelve particularmente peligrosa y puede tener graves consecuencias para el ecosistema más amplio”, escribió Rachid.

La experta también abordó el tiempo de respuesta de la empresa para mitigar el riesgo. “La vulnerabilidad tardó unos días en ser abordada por el equipo de Vercel, pero cabe destacar que una vez que se dieron cuenta de ella, se comprometieron a solucionarla, la fusionaron e implementaron en una nueva versión en unas pocas horas (incluyendo retrocesos).”

Hace unos días, los expertos en ciberseguridad de Pillar Security descubrieron recientemente una vulnerabilidad en dos asistentes de codificación populares, GitHub Copilot y Cursor.

Artículo anterior

Artículo anterior

Artículos más recientes

Artículos más recientes

Dejar un comentario

Cancelar