Los 15 mayores ataques de piratería

La ciberdelincuencia y la seguridad online se han convertido en uno de los problemas sociales más importantes en el siglo XXI.

Nota del editor: valoramos la relación con nuestros lectores y nos esforzamos por ganarnos su confianza usando la transparencia y la integridad. Pertenecemos al mismo grupo de propietarios que algunos de los productos líderes del sector con opiniones en este sitio: Intego, Cyberghost, ExpressVPN y Private Internet Access. Sin embargo, esto no afecta a nuestro proceso de revisión, ya que contamos con una estricta metodología de pruebas.

¡Los 15 mayores ataques de hackers!

1 WannaCry

El perfil online de este ransomware ha crecido enormemente en los últimos años. Usando métodos de phishing, congela o toma el control de un sistema, y los autores del ataque exigen un rescate en Bitcoin.

En días, miles de organizaciones y empresas de 150 países, incluido el Departamento Nacional de Servicios de Salud (NHS) del Reino Unido, vieron bloqueadas sus redes por el cifrado de Wannacry. Los atacantes exigieron una considerable suma de dinero para desbloquear el código establecido.

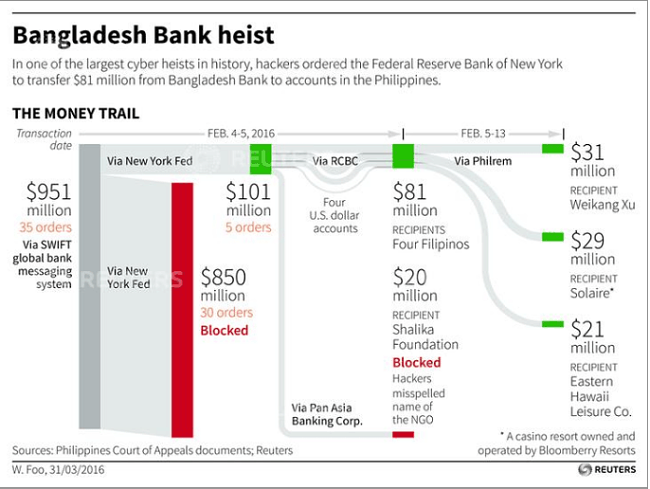

2 El Banco Cibernético de Bangladesh

Destaca por la forma en que los piratas informáticos pasaron por alto los sistemas TI del Banco de Bangladesh.

En principio, la banda de delincuentes tenía la intención de retirar cerca de $ 850 millones antes de que un simple error de ortografía despertara sospechas; aun así, se llevaron aproximadamente $ 81 millones, de los cuales solo se han recuperado alrededor de $ 18 millones. Anteriormente, se los ha vinculado a ataques en otros bancos asiáticos.

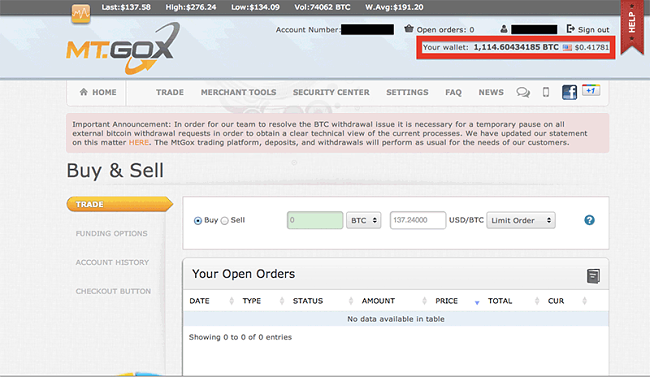

3 Mt Gox Bitcoin Exchange

Hay una multitud de intercambios de bitcoins o sitios donde puedes comprar Bitcoins. En febrero de 2014, el intercambio de Mt Gox, el más grande del mundo en ese momento, de repente dejó de comercializar.

El desarrollador francés, Mark Kerpelẻs, quien compró Mt Gox en 2001, fue arrestado más tarde por fraude y malversación, aunque no fue directamente relacionado con el robo de bitcoin.

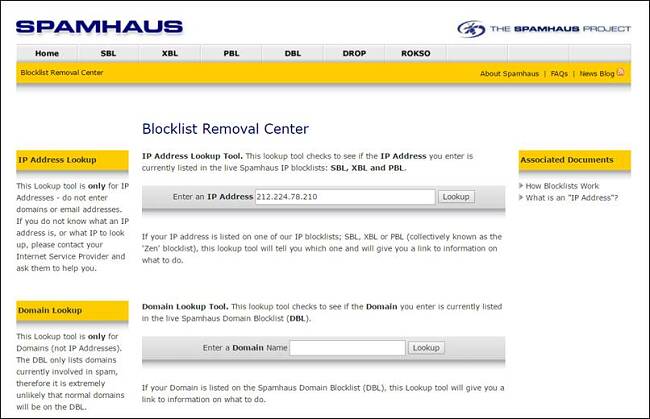

4 Spamhaus

Spamhaus es una de las aplicaciones antispam más grandes del mundo, manteniendo una lista de bloqueo de los servidores que son fuente de contenido malicioso.

5 PlayStation Network

En abril de 2011, el sindicato de hackers LulzSec violó la red PlayStation de Sony.

6 CitiGroup

En 2011, este ciberataque en los servicios financieros de Citigroup expuso la débil seguridad de las plataformas online de la organización. Los piratas informáticos encontraron una puerta trasera que les dio acceso a datos privados valiosos.

7 Stuxnet

Hay varios casos documentados de malware utilizados por el gobierno para un objetivo militar específico.

Un ejemplo es la “bomba lógica” supuestamente lanzada por la CIA, y otro es Stuxnet; un gusano descubierto en 2010. Fue diseñado especialmente para atacar e infectar a los controladores industriales de Siemens, infectar 200.000 ordenadores, destruir al menos 1.000 máquinas y eliminar una quinta parte de las capacidades nucleares de Irán.

8 Conficker

Conficker es una pieza infame y extraña de malware. Descubierta en 2008, nadie sabe exactamente de dónde vino ni quién la diseñó. Difícil de eliminar, continuó infectando y destruyendo sistemas en todo el mundo.

9 Iceman

Trabajando como consultor de TI durante el día, Max Ray Butler era muy respetado en su campo. Sin embargo, por la noche, actuaba como un perverso pirata informático conocido como “Iceman”.

10 Operación Get Rich

Varias empresas comerciales de renombre de EE.UU. fueron víctimas de graves ataques a través de una serie de acciones en las que varios delincuentes conseguían robar los datos de tarjetas de crédito y de débito de los clientes para después venderlos.

En estos ataques, llevados a cabo por Albert Gonzalez y su banda, se usaron lo que llamamos “inyecciones de SQL” para explotar las debilidades de un público no seguro o de la compañía WiFi.

11 Operación Shady RAT

Operación Shady RAT es el nombre dado a una serie de ataques cibernéticos en curso, dirigidos a 74 organizaciones diferentes en 14 países. La Agencia Mundial Antidopaje y el COI fueron atacados antes de los Juegos Olímpicos de 2008, y aunque los dedos apuntaban hacia China, nadie sabe quién estaba realmente detrás de estos ataques.

Sabemos que utilizaron el mismo método utilizado en el sistema de acceso remoto para obtener el control de los ordenadores de sus víctimas.

12 Estonia DDoS

En Estonia, durante los meses de abril y mayo de 2007, el espionaje digital se “desbordó” y se convirtió en una guerra cibernética abierta. En una semana, se produjeron oleadas de ataques DDoS a los servidores gubernamentales afectados, incluidos los relacionados con la educación, los medios y la banca. En pocos días, se había paralizado toda la economía, la vida cotidiana y la distribución de los servicios públicos.

Estos ataques llevaron a las organizaciones militares de todo el mundo a revisar la importancia de la seguridad de su red.

13 Sven Jaschan y Delta Airlines

El estudiante alemán Sven Jaschan llevó a cabo uno de los trucos más devastadores del mundo desde la comodidad de su habitación. Con 18 años y todavía viviendo en la casa de sus padres, se le atribuye el desarrollo del gusano Sasser. Es un virus de auto distribución y replicación que destruyó los sistemas operativos vulnerables de Windows.

Delta Airlines resultó muy afectado y tuvo que cancelar muchos de sus vuelos transatlánticos. Finalmente, lo atraparon después de un misterioso aviso, pero para entonces el virus había causado más de 500 millones de dólares en daños.

14 MafiaBoy

Otro genio adolescente con problemas dirigió un ciberataque lanzando ataques DDoS masivos. El autor, Micheal Calce, pudo infiltrarse en Yahoo, Amazon, CNN, Fifa.com y eBay.

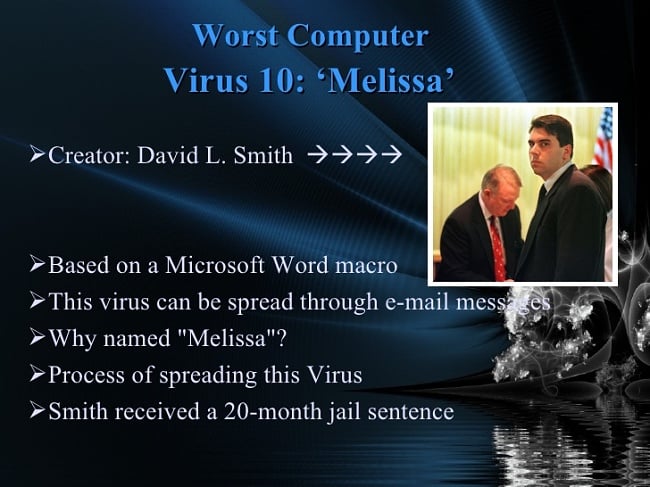

15 El virus Melissa

¿Qué es hackear y quién está detrás?

La piratería es el acceso no autorizado a una red u ordenador y generalmente se realiza con ánimo de lucro, para extraer datos o causar daños. Desde espías encubiertos del gobierno, adolescentes traviesos, entidades políticas descontentas y pequeños delincuentes, cualquier persona con la propensión y el conocimiento puede hackear un sistema.

En los últimos diez años se ha visto una oleada de casos de piratería, que incluye, desde jóvenes maliciosos con talento desperdiciado, hasta los ciberterroristas organizados que buscan obtener ganancias. Estos ataques causan daños a empresas y gobiernos y, eventualmente, aumentan el nivel de vida. Pero… ¿cómo podemos proteger nuestros dispositivos y actividades online de estas amenazas?

Para la mejor defensa contra delitos cibernéticos, recomendamos usar una VPN.

Además de esto, mantén tu sistema actualizado, asegúrate de que tu antivirus, cortafuegos, etc. estén activados y desconfía de los sitios web y de contenidos sospechosos.

Nota del editor: valoramos la relación con nuestros lectores y nos esforzamos por ganarnos su confianza usando la transparencia y la integridad. Pertenecemos al mismo grupo de propietarios que algunos de los productos líderes del sector con opiniones en este sitio: Intego, Cyberghost, ExpressVPN y Private Internet Access. Sin embargo, esto no afecta a nuestro proceso de revisión, ya que contamos con una estricta metodología de pruebas.

Dejar un comentario

Cancelar